Tipos de Display

LCD:

Este tipo de pantalla hace referencia a: "liquid

crystal display" que quiere decir monitor de cristal liquido. Consta de

una retroalimentación que es la que da el brillo, tiene la ventaja de ser

económico y que utiliza pequeñas cantidades de energía eléctrica y por eso las

pantallas de LCD se utilizan en dispositivos con pilas o baterías.

LED:

Hace alusión a: "Diodo emisor de luz", se diferencia del LCD en que su retroalimentación

la producen focos led's y que ahorra aún máS luz. Las desventajas del diodo LED son que su potencia de iluminación es tan baja, que su luz es invisible bajo una fuente de luz brillante y que su ángulo de visibilidad está entre los 30° y 60°.

la producen focos led's y que ahorra aún máS luz. Las desventajas del diodo LED son que su potencia de iluminación es tan baja, que su luz es invisible bajo una fuente de luz brillante y que su ángulo de visibilidad está entre los 30° y 60°.

PLASMA:

Son aquellas pantallas (llamadas así por su composición) que tienen como ventaja

una amplia gama

de colores y pueden fabricarse en tamaños bastante grandes, hasta 262 cm de

diagonal, aparte de tener una velocidad de reacción alta por lo que se recomienda para gamers que quieren el mínimo tiempo de respuesta, pero como desventaja es que necesitan de un cuarto oscuro para no perder la claridad de sus colores.

OLED:

Lo mismo que la tecnología led solo que de componentes orgánicos, la diferencia

es que en un Led normal la iluminación se produce por cuadrantes y en un oled

cada pixel aprox. tiene su propia iluminación. Es decir, que con un OLED

conseguimos negros mas oscuros y reales. Otra ventaja es que es adaptable a pantallas curvas.

Tipos de adaptadores

inalámbricos

Las computadoras portátiles o "laptops" usan un adaptador inlámbrico para poder acceder a Internet éstos se clasifican en:

• Mini-PCI: comúnmente utilizado por

las computadoras portátiles más antiguas. Las tarjetas mini-PCI tienen 124

pines y admiten los estándares de conexión LAN inalámbrica 802.11a, 802.11b y

802.11g.

• Mini-PCIe: es el tipo de tarjeta

inalámbrica más común en las computadoras portátiles. Las tarjetas mini-PCIe

tienen 54 pines y admiten todos los estándares de LAN inalámbrica.

• PCI Express Micro: comúnmente

utilizado en computadoras portátiles más modernas y pequeñas, como ultrabooks,

ya que su tamaño equivale a la mitad de las tarjetas Mini-PCIe. Las tarjetas

PCI Express Micro tienen 54 pines y admiten todos los estándares de LAN

inalámbrica.

Mini-PCI Mini-PCIe PCI Express Micro

En las

computadoras portátiles más modernas no suelen utilizarse tarjetas de expansión

inalámbrica, porque la mayoría poseen tarjetas adaptadoras inalámbricas

incorporadas. Es más común utilizar un adaptador USB para agregar o actualizar

capacidades inalámbricas en una computadora portátil.

Sin embargo de no ser así y tener con un modelo antiguo que no cuente con un adaptador inlámbrico se le puede instalar una NIC inalámbrica como ésta:

Administración de energía en computadoras portátiles

(Estándares ACPI)

Existen 5 "modos" en los puede encontrarse nuestra computadora portátil dependiendo el uso que le vayamos a dar para tener un eficaz ahorro de energía:

Fuente: Cisco Networking Academy

Armado, desarmado y booteo de una computadora portátil

PROTOCOLOS DE CORREO ELECTRÓNICO

POP3

Es necesario para las personas que no están permanentemente

conectadas a Internet, ya que así pueden consultar sus correos electrónicos

recibidos sin que ellos estén conectados.

IMAP

IMAP lo utilizan principalmente los usuarios que acceden a

su correo desde varias máquinas.

Por lo general, IMAP4 se utiliza en redes grandes, como

las de los campus universitarios.

SMTP

SMTP es un protocolo simple basado en texto que trasmite

correo electrónico a través de una red TCP/IP y es el formato de correo

electrónico para texto que utiliza solamente codificación ASCII.

MME

SSL

EXCHANGE

El protocolo de Exchange ActiveSync® proporciona una sólida

herramienta de sincronización para todo su correo electrónico, calendarios,

contactos, y otro comunicaciones entre su computadora, dispositivo móvil, o

conexión a Internet.

Como Exchange y MAPI son productos de Microsoft, sólo las

empresas que poseen sus propios servidores de correo Exchange o utilizan

Windows Live Hotmail podrán utilizar Exchange. Muchos clientes, como el cliente

de correo por defecto de Android y el iPhone, son capaces de conectarse con

Exchange ActiveSync.

Malware

Virus

Los virus son programas informáticos que tienen como

objetivo alterar el funcionamiento del

computador, sin que el usuario se de cuenta. Estos, por lo general, infectan

otros archivos del sistema con la intensión de modificarlos para destruir de

manera intencionada archivos o datos almacenados en tu computador. Aunque no

todos son tan dañinos. Existen unos un poco más inofensivos que se caracterizan

únicamente por ser molestos.

Troyano

Se denomina Troyano (o 'Caballo de Troya', traducción más fiel

del inglés Trojan Horse aunque no tan utilizada) a un virus informático o

programa malicioso capaz de alojarse en computadoras y permitir el acceso a

usuarios externos, a través de una red local o de Internet, con el fin de

recabar información.

Suele ser un programa pequeño alojado dentro de una

aplicación, una imagen, un archivo de música u otro elemento de apariencia

inocente, que se instala en el sistema al ejecutar el archivo que lo contiene.

Una vez instalado parece realizar

una función útil (aunque

cierto tipo de troyanos permanecen ocultos y por tal motivo los antivirus o

antitroyanos no los eliminan) pero internamente realiza otras tareas de las que

el usuario no es consciente, de igual forma que el Caballo de Troya que los

griegos regalaron a los troyanos.

Habitualmente se utiliza para espiar, usando la técnica para

instalar un software de acceso remoto que permite monitorizar lo que el usuario

legítimo de la computadora hace y, por ejemplo, capturar las pulsaciones del

teclado con el fin de obtener contraseñas u otra información sensible.

La mejor defensa contra los troyanos es no ejecutar nada de

lo cual se desconozca el origen y mantener software antivirus actualizado y

dotado de buena heurística. Es recomendable también instalar algún software

anti troyano, de los cuales existen versiones gratis aunque muchas de ellas

constituyen a su vez un troyano.

Otra manera de detectarlos es inspeccionando frecuentemente

la lista de procesos activos en memoria en busca de elementos extraños, vigilar

accesos a disco innecesarios, etc

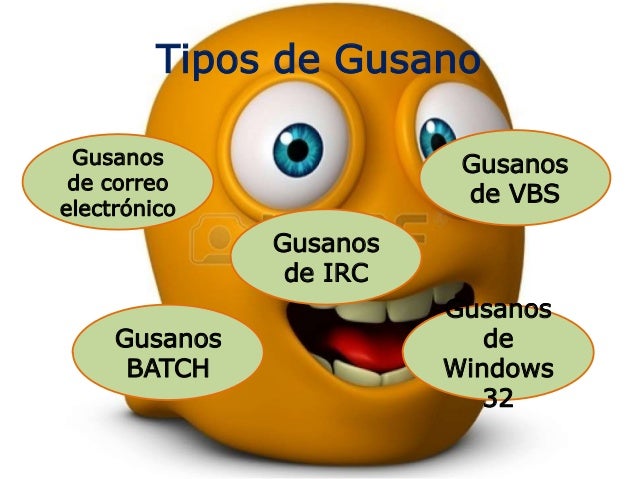

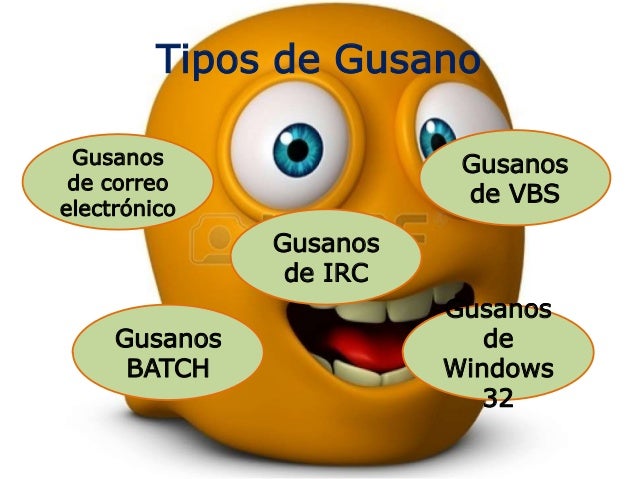

Gusano

El concepto o noción de gusano informático es muy novedoso

ya que surge en relación a las tecnologías desarrolladas en la última parte del

siglo XX que implican conexión entre diferentes aparatos y conexión a la red

virtual conocida como internet.

El gusano informático es normalmente descripto como un

malware o software de tipo malicioso que se caracteriza principalmente por

expandirse fácil y rápidamente en los archivos y programas de una computadora

generando a su paso diferentes niveles de daño. Con la aparición y masivización

de internet, estos gusanos informáticos encuentran más vías de desplazamiento,

teniendo mayores posibilidades de entrar a otras computadoras y generar daños

mil veces mayores.

Otra característica importante del gusano es que puede

duplicarse a sí mismo sin que el usuario se dé cuenta de su existencia, lo cual

sí sucede con los virus informáticos. Esto significa que uno puede darse cuenta

de la posible presencia de gusanos informáticos en su sistema de conexión

cuando la situación es ya muy avanzada y la velocidad de conexión es tan lenta

que impide que se realice cualquier tipo de actividad. En la mayoría de los

casos, estos gusanos o IW como se los conoce en inglés molestan a nivel de

interconectividad, perjudicando las conexiones a internet y el normal

desarrollo de las actividades que una computadora realiza en torno a esa red.

Es vital para la existencia y expansión de los gusanos

informáticos la conectividad en red de varias computadoras, lo cual facilita su

salida y multiplicación a través de la red. Mientras que una computadora que no

tiene conexión a internet puede no librarse de los virus, probablemente sí lo

haga de los gusanos informáticos ya que los mismos no tendrán soporte ni para

entrar en el sistema ni tampoco para recrearse ya que no existe ningún tipo de

conexión o interconectividad a la red.

Diferencia entre un hacker y un cracker

Por lo general, el término “hacker” suele utilizarse de

manera errónea en la informática, a un hacker suelen asociarlo con las personas

que realizan actos ilícitos por medio de las computadoras (phishing, virus,

defaces, etc.), esta es una idea completamente errónea pues se podría decir que

los hackers son los buenos (los que programan el software que utilizamos) y los

crackers lo malos (aquellos que se encargan de vulnerar los sistemas que crean

los hackers).

La diferencia clave entre un hacker y un cracker es que el

cracker vulnera el software/sistema que el hacker crea.

Por lo tanto, un hacker y un cracker son dos personas, si

bien, con conocimientos similares, pero con ideas completamente diferentes. En

los hackers suele existir un código de ética, contrario a los crackers que se

valen de cualquier medio para lograr su objetivo.

Antena wifi casera

1.- Materiales:

Vista global del invento

– 1 barra roscada de 140 mm de largo y 3 mm de grosor.

(Comprarlo en ferretería)

– 2 tuercas de fijación de 3 mm. (Comprarlo en ferretería)

– 5 arandelas de 30 mm de diámetro total y 3 mm de diámetro

central. (Comprarlo en ferretería)

– 4 tubos metálicos huecos de 30 mm de longitud y como

mínimo 3 mm de diámetro interior. (Comprarlo en ferretería)

– 1 conector Hembra – Hembra SMA. (Lo tenemos en nuestra

tienda)

– 1 conector SMA macho. (Lo tenemos en nuestra tienda)

– 1 conector SMA macho inverso (RP-SMA). (Lo tenemos en

nuestra tienda)

– 1 aguja. (Comprarlo en ferretería)

– 1 metro de cable coaxial RG58. (Lo tenemos en nuestra

tienda)

– Lata de patatas Pringles (de las largas). (Comprarlo en

supermercado)

– 2 tapas de la lata de patatas Pringles. (Comprarlo en

supermercado)

2.- Herramientas:

Herramientas

– Regla.

– Tijeras.

– Cortador de tuberias.

– Sierra de metal.

– Punzón.

– Cutter.

– Soldador de punta.

– Pistola de silicona caliente.

– Crimpadora de BNC.

3.- Procedimientos de montaje:

3.1.- En primer lugar, cortaremos el tubo en 4 trozos de 30

mm de largo cada uno (si ya los comprasteis cortados, saltaos este punto).

Después la barra roscada en 140 mm de

largo, nos quedaría la suma perfecta (con unos mm de margen de error), teniendo

en cuenta que las arandelas, las tuercas y las tapas de plástico miden

respectivamente 1,6 mm, 2 mm y 0,5 mm de longitud. En la segunda foto podemos

ver muy bien explicado la posición de las piezas en la barra roscada.

4 tubos de 30 mm cada uno.

Esquema de posiciones.

Nota: Como es lógico, para poder montar las tapas de plástico,

debemos hacer unos agujeros del mismo diámetro que la barra con rosca (3 mm), e

insertarlas en la posición que indica el esquema de arriba, también tened en

cuenta que la segunda tapa de plástico (la que está en el centro del esquema)

deberemos cortarle los bordes con la finalidad de que tenga el mismo diámetro

que el interior de la lata de Pringles, esto es únicamente para que no se nos

mueva la antena por dentro y dejarla bien centrada. Acordaos también que cuando

tengáis el montaje del esquema terminado, debéis apretar bien las turcas de los

extremos, para evitar desajustes innecesarios.

Después de todo esto, el resultado sería algo así:

Resultado de la antena por dentro

3.2.- Ahora empezaremos a modificar la lata en sí, límpiala

sin agua (ya que podrías deshacerla), y hazle un agujero a 80 mm desde el fondo

de la lata para colocar ahí el receptor. El agujero debe encajar a la

perfección con el conector Hembra – Hembra SMA, así que tened mucho cuidado con

esto. De todas formas, si veis que no os queda muy bien, siempre podéis fijarlo

con un poco de silicona o un par de roscas para el conector.

Interior de la lata

Cuando hayamos comprobado bien que todo encaja, sacaremos el

conector para prepararlo. Cogemos la aguja que teníamos preparada y le cortamos

los dos extremos (también podemos utilizar un hilo de cobre de la misma

longitud), la colocamos en el conector, procurando que haga contacto con el

hilo central y no con los bordes del mismo, y a continuación la fijamos

rellenando con silicona el interior del conector. Acordaos al terminar que

debemos comprobar la continuidad entre un extremo del cable y el otro y que no

existe cortocircuito entre los dos polos del cable, todo ello lo haremos fácilmente

con el polímetro.

Resultado de la espiga

Nota: Una vez terminado y colocado en el interior de la

lata, deberemos comprobar que la espiga no sobrepasa la mitad del diámetro de

la lata, ya que esto implicará perdida de señal (podemos graduarlo fácilmente

con las tuercas que sujetan el conector o cortando la espiga un poco). Después

de esto, ya podremos colocar el colector en el interior de la lata, comprobando

que no toque la espiga, pero que quede cerca.

3.3.- (Esta parte la podemos suprimir, si compramos el cable

ya hecho) Ahora nos liaremos con el PigTail (básicamente es el cable que va

desde la antena hasta la tarjeta wifi), utilizaremos el cable coaxial RG58, que

tiene una pérdida de 81 dB por cada 100 m.

Para empezar, pelaremos las dos puntas del cable, teniendo

mucho cuidado de colocar bien los dos polos y que no se toquen, como se muestra

en la imágen, opcionalmente, podemos soldar el hilo central del cable para una

mejor conductividad.

Muestra

A continuación podremos introducir el cable en el conector,

colocando bien el pin correspondiente en el propio núcleo del mismo. Recortamos

la malla sobrante para que no haga contacto con nada después de crimpar el

conector, y finalmente, crimpamos el conector para dejarlo bien fijo.

Repitiremos este proceso con el otro estremo del cable y obtendremos este

resultado:

Resultado del cable

Ahora lo único que nos queda por hacer es conectarlo todo y

probar los resultados. Si casualmente no os sirve el conector que va en la

parte de la tarjeta Wifi, siempre podéis comprar una adaptador, los hay de todo

tipo.

Antena wifi 2

Materiales:

-Cable de cobre

-Conector SMA Hembra

- Portadiscos

-Papel aluminio

-CD

-Cable coaxial RG-58

-Cautin

Procedimiento:

1. Aplicar pegamento en ambos lados del cd y cubrirlo con aluminio

2. Introducimos el disco forrado en el portadiscos

3. El alambre de cobre se enrolla en forma de espiral

4. Se hace un hueco en la parte de arriba de la punta del portadiscos

5. Introducimos el alambre enrollado en el hueco, de modo que no se salga.

6. Después hacemos otros 2 huecos en el tubo del portadiscos en los lados y otro en la base

7. Pelamos el cable coaxial sin cortar las hebritas del cable, de un lado lo dejamos asi y del otro ocuparemos el conector SMA Hembra

8. Procedemos a conectarlo a la antena y al router para expandir nuestra señal.

Listo.

Elaboracion de Antena wifi casera

Antena wifi 2

Materiales:

-Cable de cobre

-Conector SMA Hembra

- Portadiscos

-Papel aluminio

-CD

-Cable coaxial RG-58

-Cautin

Procedimiento:

1. Aplicar pegamento en ambos lados del cd y cubrirlo con aluminio

2. Introducimos el disco forrado en el portadiscos

3. El alambre de cobre se enrolla en forma de espiral

4. Se hace un hueco en la parte de arriba de la punta del portadiscos

5. Introducimos el alambre enrollado en el hueco, de modo que no se salga.

6. Después hacemos otros 2 huecos en el tubo del portadiscos en los lados y otro en la base

7. Pelamos el cable coaxial sin cortar las hebritas del cable, de un lado lo dejamos asi y del otro ocuparemos el conector SMA Hembra

8. Procedemos a conectarlo a la antena y al router para expandir nuestra señal.

Listo.

Elaboracion de Antena wifi casera

Booteo de una computadora

Servicios del server http, dns, dhcp, email y ftp

VLSM con Protocolo RIP versión 2

No hay comentarios.:

Publicar un comentario